refer to: POE

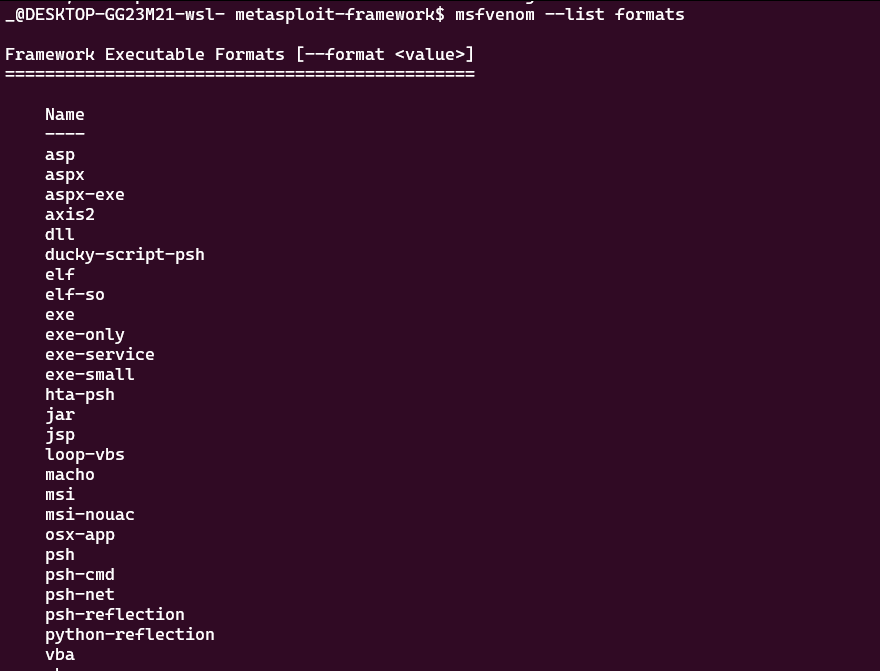

msfvenom --list formats 得到的结果:

msfvenom --list formats 是 Metasploit Framework 中的一个命令,用于列出 msfvenom 工具支持的各种可执行格式。下面是对这些格式的详细说明:

asp: 生成 ASP 脚本文件,可用于在 Windows 服务器上执行代码。

aspx: 生成 ASP.NET 脚本文件,可用于在 Windows 服务器上执行代码。

aspx-exe: 生成包含可执行代码的 ASP.NET 文件。

axis2: 生成用于 Apache Axis2 Web 服务框架的 Web 应用程序存根。

dll: 生成 Windows 动态链接库 (DLL) 文件,可用于执行特定代码功能。

ducky-script-psh: 生成适用于 Hak5 USB 橡皮鸭子 (USB Rubber Ducky) 的 PowerShell 脚本。

elf: 生成 Linux 可执行文件 (ELF)。

elf-so: 生成 Linux 共享对象 (SO) 文件。

exe: 生成 Windows 可执行文件 (EXE)。

exe-only: 生成仅包含可执行代码的 Windows 可执行文件。

exe-service: 生成作为 Windows 服务运行的可执行文件。

exe-small: 生成较小的 Windows 可执行文件。

hta-psh: 生成包含 PowerShell 代码的 HTML 应用程序 (HTA) 文件。

jar: 生成 Java 存档 (JAR) 文件,可用于执行 Java 代码。

jsp: 生成 Java 服务器页面 (JSP) 文件,可用于在 Java Web 服务器上执行代码。

loop-vbs: 生成循环执行的 Visual Basic 脚本 (VBS) 文件。

macho: 生成 macOS 可执行文件 (Mach-O)。

msi: 生成 Windows 安装程序 (MSI) 文件。

msi-nouac: 生成无用户帐户控制 (UAC) 提示的 Windows 安装程序文件。

osx-app: 生成 macOS 应用程序文件。

psh: 生成独立的 PowerShell 脚本文件。

psh-cmd: 生成包含 PowerShell 命令的可执行文件。

psh-net: 生成通过网络传输的 PowerShell 脚本。

psh-reflection: 生成使用 PowerShell 反射技术执行的可执行文件。

python-reflection: 生成使用 Python 反射技术执行的可执行文件。

vba: 生成包含 Visual Basic for Applications (VBA) 代码的 Office 文档。

vba-exe: 生成包含 VBA 代码的可执行文件。

vba-psh: 生成包含 VBA 代码以及 PowerShell 代码的 Office 文档。

vbs: 生成 Visual Basic 脚本 (VBS) 文件。

war: 生成 Java Web 应用程序 (WAR) 文件,可用于在 Java Web 服务器上执行代码。

这些格式提供了在不同操作系统和环境下执行恶意代码的方式,可以根据具体需求选择合适的格式进行生成。

这些是 Metasploit Framework 中 msfvenom 工具支持的转换格式,用于对生成的 payload 进行编码或转换。下面是对每个格式的含义的详细说明:

base32: 使用 Base32 编码对 payload 进行编码。

base64: 使用 Base64 编码对 payload 进行编码。

bash: 生成 Bash 脚本,用于执行 payload。

c: 生成 C 语言代码,用于执行 payload。

csharp: 生成 C# 代码,用于执行 payload。

dw: 将 payload 转换为双字 (DWORD) 格式。

dword: 将 payload 转换为双字 (DWORD) 格式。

go: 生成 Go 语言代码,用于执行 payload。

golang: 生成 Go 语言代码,用于执行 payload。

hex: 将 payload 转换为十六进制格式。

java: 生成 Java 代码,用于执行 payload。

js_be: 将 payload 转换为大端序的 JavaScript 代码。

js_le: 将 payload 转换为小端序的 JavaScript 代码。

masm: 生成 MASM (Microsoft Assembler) 汇编代码,用于执行 payload。

nim: 生成 Nim 语言代码,用于执行 payload。

nimlang: 生成 Nim 语言代码,用于执行 payload。

num: 将 payload 转换为数字格式。

octal: 将 payload 转换为八进制格式。

perl: 生成 Perl 脚本,用于执行 payload。

pl: 生成 Perl 脚本,用于执行 payload。

powershell: 生成 PowerShell 脚本,用于执行 payload。

ps1: 生成 PowerShell 脚本,用于执行 payload。

py: 生成 Python 代码,用于执行 payload。

python: 生成 Python 代码,用于执行 payload。

raw: 生成未经编码的原始 payload。

rb: 生成 Ruby 代码,用于执行 payload。

ruby: 生成 Ruby 代码,用于执行 payload。

rust: 生成 Rust 代码,用于执行 payload。

rustlang: 生成 Rust 代码,用于执行 payload。

sh: 生成 Shell 脚本,用于执行 payload。

vbapplication: 生成 Visual Basic Application (VBA) 代码,用于执行 payload。

vbscript: 生成 VBScript 代码,用于执行 payload。

这些转换格式提供了对生成的 payload 进行不同编码和转换的选项,可以根据需要选择适合的格式进行使用。例如,可以使用 Base64 编码将 payload 进行编码,或者生成相应的脚本或代码来执行 payload 在不同的环境中。